Linux에서의 SSH 측면 이동 위험 - 웨비나 및 백서

2025년 2월 27일

Linux 보안

Secure Shell(SSH)은 Linux 시스템 관리의 핵심으로, 암호화된 통신을 통해 서버에 대한 안전한 원격 액세스를 가능하게 합니다. 하지만 SSH 키가 제대로 관리되지 않으면 조직에 심각한 보안 위험을 초래할 수 있습니다. 웨비나와 함께 제공되는 백서에서는 측면 이동 및 기타 공격 측면에서 Linux 인프라에 대한 SSH의 위험을 다룹니다.

SSH 키와 관련된 위험

SSH 키는 Linux에서 즉각적인 측면 이동 위험을 야기할 수 있는 여러 취약점에 노출되어 있습니다. 이러한 주제들은 위에 링크된 비디오와 백서에서 다뤄집니다:

- 개인 키 도난: 암호화되지 않은 개인 키는 손상된 시스템에서 도난당할 수 있어 공격자가 탐지되지 않고 다른 서버에 인증할 수 있게 합니다. 암호화된 키라도 암호문이 약하면 오프라인 복호화에 취약할 수 있습니다.

- 고아 또는 오래된 항목: 전 직원이나 폐기된 사용자로부터 남겨진 authorized_keys 파일의 잔여 키는 제거되지 않으면 의도하지 않은 액세스를 제공할 수 있습니다.

- 약한 구성: 포트 포워딩이나 오래된 암호화 표준과 같은 잘못 구성된 SSH 설정은 방어를 약화시키고 공격자가 네트워크 제어를 우회할 수 있게 합니다.

- 무단 키 삽입: 악의적인 행위자가 authorized_keys 파일에 자신의 공개 키를 추가하여 지속적인 백도어 액세스를 구축할 수 있습니다.

이러한 위험은 제대로 관리되지 않은 시스템을 악용하기 위해 개인 키를 검색하는 등의 직접적인 기술을 사용하는 공격자에 의해 증폭됩니다.

공격자가 SSH 키를 악용하는 방법

일반적인 공격은 단일 호스트의 침해로 시작됩니다. 거기서부터 공격자는 개인 SSH 키를 추출하고 known_hosts 또는 명령 기록과 같은 파일을 분석하여 추가 대상을 식별합니다. 도난당한 자격 증명을 사용하여 네트워크를 가로질러 측면으로 이동하며, 액세스의 합법성으로 인해 전통적인 보안 제어를 우회하는 경우가 많습니다. 도난당한 SSH 키를 가진 공격자는 보안 팀에 경고하지 않고 빠르고 조용히 중요한 시스템으로 확산될 수 있습니다.

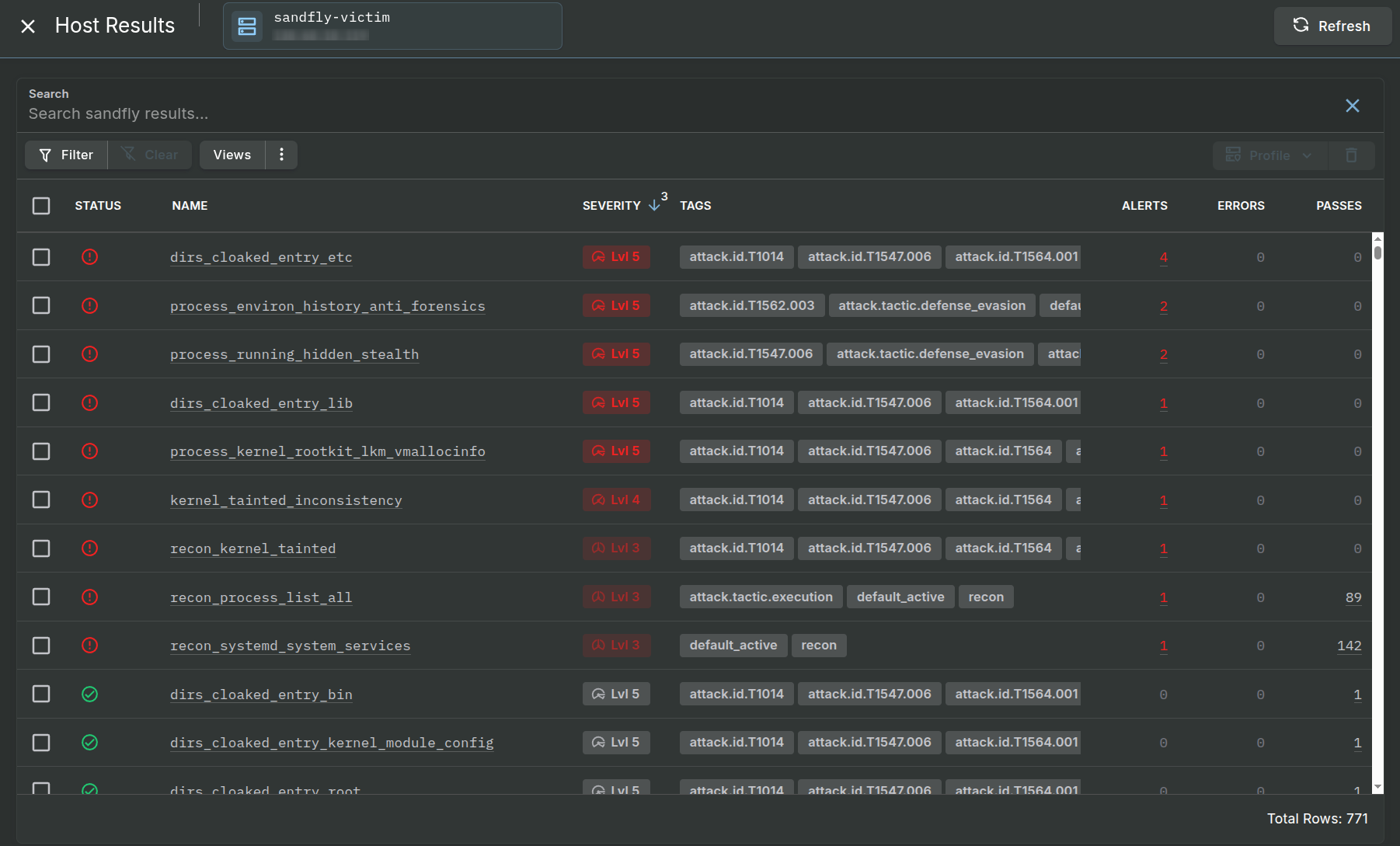

Sandfly의 SSH Hunter가 위협을 찾아냅니다

이러한 취약점을 해결하기 위해 Sandfly의 에이전트리스 Linux 보안 플랫폼은 여러 탐지 메커니즘을 통합합니다:

- 인벤토리 및 모니터링: Sandfly는 모든 시스템에서 SSH 키를 추적합니다—사용자별, 호스트별, 사용 기록별로—무단 또는 폐기된 항목을 식별합니다.

- 액세스 제어 구역: SSH 보안 구역은 중요한 영역(예: 프로덕션 환경)을 만들고 키 사용을 승인된 직원으로 제한하며, 위반 시 경고를 제공합니다.

- 구성 감사: Sandfly는 authorized_keys 파일과 SSH 서버 설정을 정기적으로 확인하여 과도한 키나 무제한 포트 포워딩 또는 악의적인 명령과 같은 위험한 옵션의 이상징후를 탐지합니다.

- 암호화 시행: Sandfly는 사용자 디렉토리와 민감한 위치에서 암호화되지 않은 개인 키를 확인하고, 암호화가 가능한 곳에서는 암호문 보호를 시행합니다. Sandfly는 또한 현대 보안 수준으로 로테이션이 필요한 레거시 약한 키를 식별할 수 있습니다.

- 모니터링 도구와의 통합: Sandfly는 SSH 보안 데이터를 기존 시스템(예: SIEM 플랫폼)에 전송하여 가시성을 향상시키고 이상징후에 대한 신속한 대응을 가능하게 합니다.

비즈니스 영향

조직에게 SSH 키 관리는 기술적 운영을 넘어서—데이터 보안, 운영 연속성, 규정 준수에 직접적인 영향을 미칩니다. 이 영역의 약점은 침해, 다운타임, 또는 벌금으로 이어질 수 있어 기업 위험 관리의 우선순위가 됩니다. 특히 클라우드, 온프레미스, 임베디드 시스템에 걸친 환경에서는 일관된 정책과 크로스 플랫폼 시행이 중요합니다. Sandfly는 엔드포인트 에이전트 배포의 위험 없이 하나의 통합 솔루션으로 이러한 모든 시스템에서 작동합니다.

웨비나에서 더 자세히 알아보기

위의 웨비나에서 여기서 논의된 SSH 위험과 더 많은 내용의 실시간 데모를 확인해 주세요. 또한 SSH 위험과 이를 모니터링하고 해결하는 방법을 자세히 설명하는 백서도 참조해 주세요. 이러한 위험에 대해 Linux SSH 인프라를 보안하는 데 Sandfly가 어떻게 도움이 될 수 있는지에 대한 질문이 있으시면 연락해 주세요.

이 포스트 공유: