Sandfly 5.3.1 - 홈 사용자 에디션을 포함한 새로운 라이선스 티어 및 SELinux 지원

2025년 2월 24일

제품 업데이트

Sandfly 5.3.1은 저렴한 홈 사용자 에디션을 포함한 새로운 라이선스 티어 옵션을 제공합니다. 또한 SELinux 지원과 더 많은 스텔스 루트킷 탐지 기능을 추가했습니다. 새로운 기능에는 다음 중 일부가 포함됩니다:

- 새로운 홈, 프로페셔널 및 에어 갭 라이선스 티어

- 월간 및 연간 구독

- SELinux 지원

- 확장된 스텔스 루트킷 탐지

- 위장 프로세스, 네트워크 스니퍼 및 SSH 포워딩에 대한 새로운 탐지

새로운 라이선스 티어

홈 사용자를 위한 모든 기능을 갖춘 라이선스를 제공할지에 대해 많은 질문을 받았습니다. 또한 상업 사용자가 연간 라이선스를 구매할 필요 없이 제품을 더 쉽게 시도할 수 있는 방법이 있는지에 대해서도 질문을 받았습니다. 이제 이 두 질문에 대한 답이 있습니다.

홈 사용자 에디션 라이선스

Sandfly의 새로운 홈 사용자 에디션을 소개합니다. 이는 매우 저렴한 Sandfly의 모든 기능을 갖춘 버전입니다. 이 버전은 다음과 같은 기능이 있습니다:

- 가격에 모든 것이 포함된 최대 10개 호스트 보호

- 무제한 경고 보기

- SSH Hunter

- 패스워드 감사기

- 30일 데이터 보존

- 자동화된 예약 위협 스캔

- 사용자 정의 sandfly 위협 헌팅 모듈

이 버전은 홈 네트워크에 완벽합니다. 연간 구독은 월 약 $8, 또는 10개 시스템을 감시하기 위해 연간 $99입니다. 믿을 수 없을 정도로 저렴한 가격에 완전한 에이전트리스 Linux EDR을 얻을 수 있습니다.

프로페셔널 에디션 라이선스

프로페셔널 에디션을 통해 사용자는 완전히 잠금 해제된 Sandfly 라이선스를 빠르게 구매할 수 있습니다. 이 버전은 상업적 사용 또는 분산 스캔, 결과 복제 및 Single Sign On(SSO)과 같은 추가 기능이 필요한 홈의 고급 사용자를 위한 것입니다. 이 버전은 월간 구독으로 제공되거나 할인된 연간으로 제공됩니다. 프로페셔널 에디션은 홈 사용자 에디션의 모든 기능과 다음을 포함합니다:

- SSO 로그인을 포함한 무제한 사용자

- 무제한 일정

- 점프 호스트

- 분산 스캔

- 외부 SIEM 및 SOAR 애플리케이션에 결과 복제

- 완전한 REST API 액세스

이 버전은 온프레미스 또는 클라우드에서 상업적 배포에 즉각적인 보호를 제공합니다.

에어 갭 라이선스

Sandfly는 실행하기 위해 활성 인터넷 연결이 필요하지 않은 몇 안 되는 Linux EDR 중 하나로 독특합니다. 제품은 처음부터 에어 갭 작동을 허용하도록 설계되었으며 에어 갭 라이선스 티어에서도 이를 계속합니다. 이 라이선스는 프로페셔널 에디션의 모든 기능을 가지고 있지만 완전히 오프라인으로 작동하는 라이선스와 함께 연간만 제공됩니다.

이 라이선스는 인프라가 인터넷 액세스가 없는 네트워크에서 Sandfly를 사용할 조직에게 완벽합니다.

연간 또는 월간 구독

Sandfly를 장기간 기준으로 시도하려는 사용자를 위해 월간 구독을 받을 수 있는 기능을 추가했습니다. 고객이 업그레이드하기로 결정하면 연간 구독은 모두 상당한 할인을 제공합니다. 에어 갭 라이선스는 라이선싱 작동 방식(오프라인만) 때문에 연간 구독으로만 제공됩니다. 다양한 라이선스에 대한 자세한 내용은 여기를 참조하세요:

더 많은 양의 호스트가 필요하시면 저희 팀에 문의하시기 바랍니다.

SELinux 지원

SELinux 부팅 및 구성 상태를 결정하는 지원을 추가했습니다. 또한 모든 프로세스, 파일 및 디렉토리에 대해 SELinux 보안 컨텍스트 레이블을 사용할 수 있게 했습니다.

SELinux 상태 탐지

Sandfly는 이제 시스템에서 SELinux 상태를 스캔할 수 있습니다. 시스템이 SELinux가 활성화된 상태로 실행되어야 한다면 Sandfly로 쉽게 확인하고 검증할 수 있습니다. 또한 부팅 이후 상태가 비활성화되도록 변경되었거나 올바르게 설정되지 않았는지도 탐지할 수 있습니다.

SELinux에 대한 새로운 정책 모듈은 다음과 같습니다:

policy_kernel_selinux_disabled - SELinux가 비활성화된 시스템을 찾습니다.

policy_kernel_selinux_enforce_mode_boot_disabled - 부팅 시 SELinux 강제 모드가 비활성화된 시스템을 찾습니다.

policy_kernel_selinux_enforce_mode_boot_permissive - 부팅 시 SELinux 강제 모드가 허용으로 설정된 시스템을 찾습니다.

policy_kernel_selinux_enforce_mode_current_disabled - 현재 상태에서 SELinux 강제 모드가 비활성화된 시스템을 찾습니다.

policy_kernel_selinux_enforce_mode_current_permissive - 현재 상태에서 SELinux 강제 모드가 허용으로 설정된 시스템을 찾습니다.

policy_kernel_selinux_enforce_mode_disabled_since_boot - 부팅 이후 SELinux 강제 모드가 비활성화된 시스템을 찾습니다.

policy_kernel_selinux_mls_disabled - SELinux MLS가 비활성화된 시스템을 찾습니다.

굵은 policy_kernel_selinux_enforce_mode_disabled_since_boot 모듈은 기본적으로 활성화됩니다. 다른 것들은 환경에 관련이 있다면 활성화할 수 있습니다.

policy_kernel_selinux_enforce_mode_disabled_since_boot는 공격자가 setenforce 0을 실행하여 SELinux를 비활성화한 시스템을 찾을 수 있으므로 기본적으로 활성화됩니다. 이는 루트 액세스를 얻은 공격자가 종종 수행하며 호스트에서 이를 볼 것으로 예상하지 않는다면 침해의 강력한 지표입니다.

SELinux 보안 컨텍스트: 프로세스, 파일 및 디렉토리

모든 프로세스, 파일, 디렉토리 및 파일 디스크립터에 SELinux 보안 컨텍스트 레이블 보고를 추가했습니다. 이는 시스템이 제한되지 않은 프로세스를 실행하거나 잘못된 SELinux 유형을 실행하거나 있어서는 안 될 디렉토리에서 데이터가 누출되지 않도록 하는 강력한 방법입니다.

예를 들어, 관리자는 제한되지 않은 네트워크 프로세스를 실행하는 시스템을 빠르게 찾을 수 있습니다. 또는 보안 팀이 누출되었을 수 있는 민감한 파일 컨텍스트(예: 패스워드 또는 SSH 키 데이터)에 대해 디렉토리 전체를 검색할 수 있습니다. 팀이 필요에 맞게 복제하고 수정할 수 있는 다양한 모듈도 있습니다. 새로운 모듈에는 다음이 포함됩니다:

policy_process_selinux_unconfined_type_network_port_listening - 수신 포트와 제한되지 않은 SELinux 컨텍스트를 가진 네트워크 프로세스를 찾습니다.

policy_process_selinux_unconfined_type_network_port_operating - 제한되지 않은 SELinux 컨텍스트로 작동하는(수신 또는 설정된) 네트워크 프로세스를 찾습니다.

policy_process_selinux_unconfined_type_running - 제한되지 않은 유형 SELinux 컨텍스트로 실행되는 모든 프로세스를 찾습니다.

취약한 영역에 남겨진다면 민감할 수 있는 SELinux 파일 컨텍스트를 찾는 모듈도 있습니다. 이러한 모듈은 다양한 용도의 사용자 정의 SELinux 스윕을 위해 팀이 쉽게 복제하고 수정할 수 있습니다.

file_selinux_passwd_shadow_context_in_dev_shm_dir - 시스템 /dev/shm 램디스크 디렉토리에서 /etc/passwd 또는 /etc/shadow SELinux 컨텍스트 유형을 검색합니다.

file_selinux_passwd_shadow_context_in_tmp_dir - 시스템 임시 디렉토리에서 /etc/passwd 또는 /etc/shadow SELinux 컨텍스트 유형을 검색합니다.

file_selinux_shell_exec_context_in_dev_shm_dir - 시스템 /dev/shm 램디스크 디렉토리에서 shell_exec_t 시스템 셸 컨텍스트 유형을 검색합니다.

file_selinux_shell_exec_context_in_tmp_dir - 시스템 임시 디렉토리에서 shell_exec_t 시스템 셸 SELinux 컨텍스트 유형을 검색합니다.

file_selinux_ssh_context_in_dev_shm_dir - 시스템 /dev/shm 램디스크 디렉토리에서 SSH SELinux 컨텍스트 유형을 검색합니다.

file_selinux_ssh_context_in_tmp_dir - 시스템 임시 디렉토리에서 SSH SELinux 컨텍스트 유형을 검색합니다.

예를 들어, 아래에서 시스템 램디스크 아래에 남겨진 SSH 컨텍스트를 가진 파일을 볼 수 있는데, 이는 극도로 의심스럽습니다.

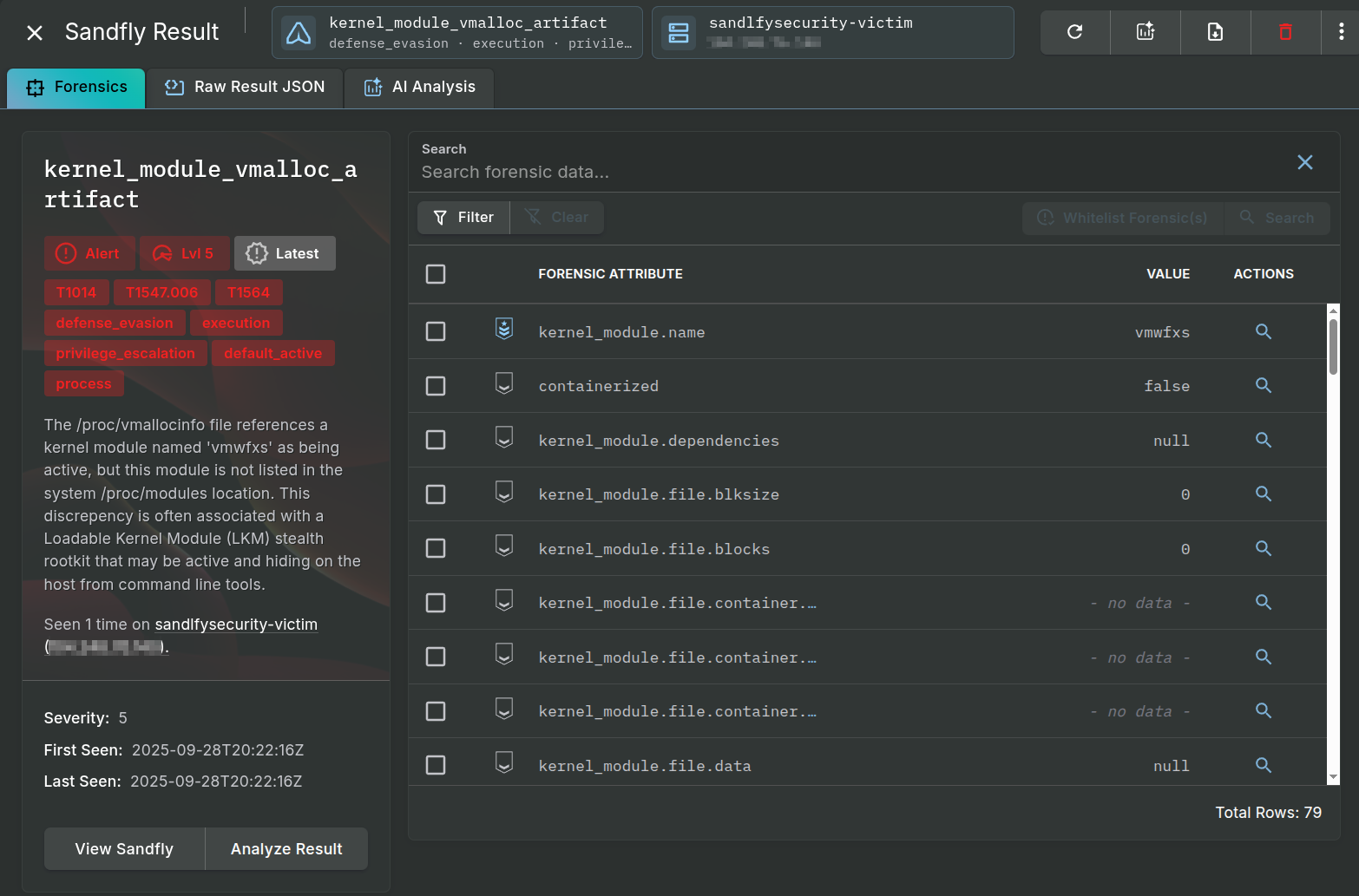

스텔스 루트킷 탐지 및 은폐 해제

Linux에서 더 많은 스텔스 루트킷을 은폐 해제하는 능력을 확장했습니다. 적용 범위에는 Kovid와 같은 루트킷에 의해 숨겨진 프로세스를 발견하는 새로운 메커니즘과 루트킷이 작동할 가능성을 나타내는 의심스러운 ftrace 작업이 포함됩니다. 또한 매직 패킷으로 트래픽 스니핑을 사용하여 숨는 SEASPY 백도어의 변종을 식별하는 데 도움이 되는 추가 시그니처를 포함했습니다.

process_kernel_rootkit_lkm_ftrace_1 - 활동을 숨기기 위한 스텔스 루트킷 ftrace 후킹을 찾습니다.

process_running_hidden_stealth - 커널 루트킷에 의해 숨겨진 프로세스를 찾고 식별하는 능력 확장.

process_masquerade_kernel_thread_* - 커널 스레드로 위장하는 악성 프로세스를 찾는 확장되고 정제된 능력.

process_masquerade_kernel_thread_network_operating - 커널 스레드로 보이는 이름으로 숨어서 네트워크 활동과 함께 작동하는 프로세스를 찾습니다.

process_masquerade_kernel_thread_sniffer - 커널 스레드로 보이는 이름으로 숨어서 스니퍼로 작동하는 프로세스를 찾습니다.

지속성

Linux에서 숨으려고 시도하는 더 많은 공격자를 찾기 위해 지속성 검사를 확장했습니다.

process_running_nologin_shell - 로그인 활동을 숨기기 위해 nologin 셸로 실행되는 프로세스를 찾습니다.

systemd_exec_args_base64 - 악성 명령을 난독화하기 위해 ExecStart/Stop 항목에 base64 인코딩된 데이터를 포함하는 systemd 단위를 찾습니다.

user_shell_whitespace_name_end - 로그인 활동을 숨기기 위해 셸 항목 끝에 공백이 있는 사용자를 찾습니다.

user_ssh_authorized_keys_options_command_base64 - 난독화된 base64 데이터를 포함하는 명령 옵션 블록이 있는 SSH authorized_keys 항목을 가진 사용자를 찾습니다.

user_ssh_authorized_keys_options_command_suspicious - 의심스러운 명령 옵션이 있는 SSH authorized_keys 항목을 가진 사용자를 찾습니다.

SSH 포트 포워딩 탐지

마지막으로 포트 포워딩과 함께 SSH를 사용하는 사용자를 찾을 새로운 탐지를 추가했습니다. 이러한 탐지는 로그인한 호스트가 아닌 다른 호스트로 트래픽을 포워딩하는 SSH 클라이언트를 찾는 데 사용할 수 있습니다. 이는 일반적으로 공격자가 액세스를 얻은 후 네트워크 제어를 우회하기 위해 수행됩니다. 이 전술은 공격자가 횡적 이동을 위해 신뢰할 수 있는 IP 주소에서 내부 네트워크로 피벗하는 데 도움이 됩니다.

policy_process_ssh_port_forwarding_tcp - TCP 포트에서 트래픽을 적극적으로 포워딩하는 SSH를 찾습니다.

policy_process_ssh_port_forwarding_tcp6 - TCP IPv6 포트에서 트래픽을 적극적으로 포워딩하는 SSH를 찾습니다.

오늘 Sandfly 체험하기

새로운 라이선스 티어는 홈 및 프로페셔널 사용자에게 더 많은 옵션과 요청한 기능을 제공하며, Linux에 대한 탐지 적용 범위는 그 어느 때보다 뛰어납니다. 항상 그렇듯이 Sandfly는 모든 라이선스 티어에 대해 무료 체험을 제공합니다. 자세한 정보는 아래를 참조하세요:

Sandfly 업그레이드

모든 고객은 Linux에 대한 확장된 적용 범위 및 보호 옵션을 보기 위해 업그레이드하기를 권장합니다. 질문이 있으시면 도움을 드리겠습니다. 새로운 기능과 능력에 대한 설명서를 참조하세요:

업그레이드를 원하는 고객은 여기 지침을 따르세요:

질문이 있으시면 문의하시기 바랍니다.

Sandfly를 사용해주셔서 감사합니다.

Sandfly Security에 대한 자세한 정보는 공식 웹사이트를 방문하시거나 무료 체험을 신청해 보세요.